Uno de los problemas más comunes del usuario Windows, es que gracias a el

Sistema Operativo, la ingenuidad del usuario, y la mala leche de algunos programadores y/o

crackers, se cuelan un huevo y medio de viruses, rootkits, gusanos, spyware y otro tipo de

basura software malicioso.

Por ello, hay que seguir una serie de comportamientos de seguridad si no queremos que nuestro PC casque o que nos roben la contraseña del hotmail o aun peor, el PIN de la banca online.

Una de las cosas muy importantes es mantener el sistema ACTUALIZADO, con el asunto de actualizaciones automáticas, porque el Win tendrá sus fallos, y por eso , los chicos de Microsoft, cada semana liberan parches para que el SO sea más estable y seguro.

No descargar nada que no sea confiable (¿y que es confiable?), y rehuir de dialers, programas milagro, cracks para programas comerciales (que aquí todo el mundo es piratilla), barras de navegación, chats para

follar ligar gratis y rápido, y cosas del estilo. Y como no, mucho cuidadín con las cosas descargadas por programas p2p (Tipo emule, bittorrent, y demás).

El correo, el

puto maravilloso correo electrónico: si no reenvias esta foto, dios mata a un gatito cada hora... mira mis fotos desnudas... te quiero ... ha tenido un acceso no autorizado a su cuenta, pinche para cambiar contraseña, banco el pardo le pide su pin para actualizar los datos. Desconfiar de todo correo (aunque sea conocido) es una buena actitud.

Por poner un ejemplo, quiero retocar el una foto y me bajo de una página o un torrent del Photochó y su medicina. En un alto porcentaje de estas conductas, la medicina o algún archivo incluido, lleva algún tipo de malware. Y claro, nosotros, pensando que

"to er mundo e güeno", lo abrimos y ale, ya estamos infestados, el ordenador no arranca o formamos parte de una botnet, y en el mejor de los casos, acabamos siendo fisgoneados por algun tipo desalmado.

Si queremos software gratis y confiable, solo tenemos que buscar software libre opensource. Algo quizá más limitado, y si quieres más paga la licencia,

coño corcho, que hay peña programando sin cesar, y necesitan pasta como tú.

Todo hay que decirlo, quien está detrás usando esas herramientas, son gente normal, en su mayoría, que compra este tipo de tecnología para fines poco éticos. Los programadores por lo general, solo están interesados en quien de ellos la tiene mas grande, dura, y hace el mejor programa. Unos frikis, vamos. (leanlo con humor, no pretendo generalizar).

Bueno, al lío:

MalwareBytes (

http://es.malwarebytes.org/) es un software especializado en la detección y eliminación de todo tipo de amenazas malware, virus, troyanos, gusanos, falsos antivirus, rootkits, adware, y todo tipo de mierda software malicioso que nos podamos imaginar. Para mi, es una herramienta maravillosa.

Existe una versión gratuita, y otra de pago (22.95 €), con más funcionalidades, entre las cuales hay que destacar la protección a tiempo real (Very interesting). Nos centraremos en la versión gratuita, que somos pobres. Si hay alguno que tiene pasta, paso a recoger.

Vamos a su página de descarga, pinchando en FREE DOWNLOAD.

Descargando...

Una vez descargado veremos el icono del instalador, preparado para que le asaltemos con un doble clik para instalar.

Como de costumbre, Windows nos avisará que nos pensemos dos veces ejecutar cualquier cosa descargada de internet. Ojito.

El instalador, amablemente, nos pedirá que seleccionemos el idioma de la instalación. (en Cristiano, joder)

Muy majete él, nos da la bienvenida y presentación de su producto. Siguiente.

Como siempre que instalamos algo, es conveniente leerse el tocho de licencia que exponen. Enterita, ¿eh? sin saltarse ni una coma. Aceptar si estas de acuerdo.

En esta pantallita nos cuentan de las últimas revisiones de la aplicación. Porque para chulo, yo.

Elegiremos la ruta de la instalación si la que presenta "por defecto", no nos gusta, la podemos cambiar. Para el profano, lo dejamos como está.

Nos preguntará si queremos hacer un acceso directo en nuestro menú de inicio, y si lo queremos llamar diferente a lo que nos da por defecto, pues lo ponemos, sin miedo. Aunque así está bien.

Ahora vendrá la tediosa preguntita si queremos hacer un icono de "acceso directo" en el escritorio, y si lo añadimos a nuestra barra de tareas (Inicio rápido), alli donde residen las aplicaciones más usuales. Yo a eso le digo que no, ya que no lo voy a usar todos los días (¿o debería?)

Listo para instalar, resumen de lo elegido.

Completado. Ahora nos da 3 opciones, 1.- Instalar la versión de prueba PRO (yo como dije, me centro en la versión gratuita. Las pruebas son como los camellos de la calle, primero te lo dan gratis, y luego te lo cobran).2.- Actualizarlo (Imprescindible).3.- Ejecutar (mejor asi no hay que buscarlo, se supone que si lo instalo es para usarlo, ¿verdad?)

En el caso que no hayamos decidido lanzarlo antes, buscamos el icono en el escritorio, doble-click y corriendo que son dos dias.

Al seleccionar "actualizar", se conectará a su servidor central y descargará las ultimas definiciones de su base de datos de basurilla malware.

Cuando haya terminado, nos confirmará que lo ha hecho. Aceptar.

Esta es la pantalla principal del programa, desde aquí tendremos una visión general de todas sus funcionalidades, a través de las pestañas que hay en la parte superior. Empezaremos con la principal y más importante. El Escáner. Podemos hacer 3 tipos de análisis:

1.- el rápido, suficiente para las infecciones más superficiales.

2.- El completo, el más eficaz (recomendado por ya vereis por qué)

3.- Análisis de Flash (de memoria activa) Solo disponible de pago.

Pincho en el rápido y Analizar. A ver que pasa...

Se pondrá a analizar. Es bastante rápido. No ha encontrado nada. Desconfío, aun a pesar que estoy corriendo esta aplicación en una máquina virtual cerrada, instalación limpia, con dos cosas instaladas y poco historial de navegación, no me lo creo. (es lo que tiene la experiencia con el Güindows)

Al terminar, el programa majete como es nos da un informe completo y detallado de las acciones realizadas y de lo encontrado, si procede.

Seguimos con las pestañas : Protección, solo disponible en versión de pago. Incluye varias características adicionales. Interesantes todas.

Actualizar, conviene hacerlo cada vez que arrancamos de nuevo el programita. Tan solo necesitamos pinchar en "Buscar actualizaciones"

Cuarentena. Si encuentra algún bicho malware y no lo eliminamos, lo guardará aqui, a salvo del sistema. ¿por qué dejarlo aqui? pues en caso de duda, para posterior análisis, para un estudio forense, etc.

En Registro, podremos encontrar todos los informes generados cuando realizamos el análisis.

Configuración: aqui podremos cambiar las variables de comportamiento del programa. Muy completo.

Lista de ignorados: podemos declarar que item o directorios no queremos que el programa analice.

Más herramientas: nos presenta

FileAssasin, un programita que se merienda los archivos imposibles de eliminar. Alguna vez, seguro que se han encontrado con ellos.

Bueno, acabado el vistazo "Fácil", vamos a la parte un poco más profunda para detectar amenazas.

Escaneo completo... ya vereis porque las cosas rápidas no son tan buenas.

"Prisa mata"

Analizar.

Ooh... ha encontrado una amenaza... en el escaneo completo... Esta es la prueba de que deberíamos haber empezado por ahi. A ver de quien se trata...

Una vez terminado el análisis y encontrado amenza, nos da la opción de borrar esos archivos indeseables. Seleccionamos todos y le damos a "Eliminar seleccionados"

El bicho que tenía es este cabronazo, googleando, encontré lo que hace:

La mayoría de las veces, ya que se trata de un archivo residente en el sistema activo, nos pedirá reiniciar para eliminarlo completamente.

Reiniciamos y ya podemos estar seguros que estamos limpios de mierdecilla malware.

Bueno, vale, esto ha sido un juego de niños, pero... ¿cómo podemos hacer un análisis "de verdad"?

Para ello vamos a hacer la siguiente operación:

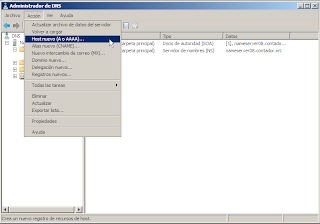

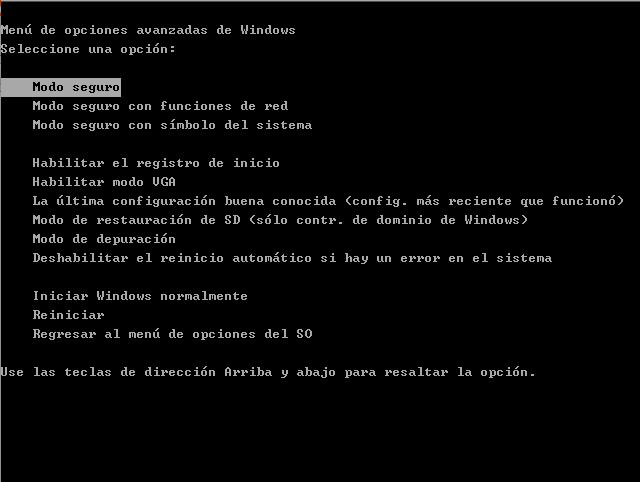

Al arrancar nuestro equipo pulsaremos F8 hasta ver una pantalla en blanco y negro tal como esta (sin miedo), y seleccionaremos "Modo Seguro"

Elegiremos con qué sistema queremos iniciar.

Cargará los componentes estrictamente necesarios para funcionar Windows. Miedicas, que no pasa nada. Las pantallas asi entiendo que inspiren respeto.

Y veremos nuestro escritorio también en negro... no pasa nada... ahora ejecutamos MalwareBytes y a ver que tal. De esta manera intentamos que si hay algun malware, no se ejecute al iniciar. Pues a desinfectar se ha dicho.

Y esto es todo acerca de este programita maravilloso, eficaz y potente frente a los malos de la película.

Cualquier duda, podeis escribir en los comentarios.

Hasta la próxima instrucción.